Apple corrige une faille iPhone USB : un correctif d’urgence pour contrer une attaque sophistiquée ciblant la sécurité des données.

Faut-il s’alarmer pour la sécurité de son iPhone ? Apple a déployé un correctif inattendu, la mise à jour iOS 18.3.1, pour neutraliser une vulnérabilité critique. Un exploit sophistiqué menaçait la protection USB des iPhone verrouillés, ouvrant potentiellement la voie à des intrusions ciblées. Si Apple minimise le risque pour le grand public, cette alerte rappelle que la cybersécurité est une course constante, même pour les géants de la tech.

iOS 18.3.1 : un patch discret pour une faille insidieuse

Pas de campagne de communication massive pour Apple. La firme de Cupertino a préféré glisser l’annonce du correctif iOS 18.3.1 dans une note technique laconique. L’objet du délit : une vulnérabilité affectant le « mode de sécurité USB » des iPhone. Pour l’utilisateur lambda, l’expression évoque un jargon technique impénétrable. Mais pour les experts en cybersécurité, la mention d’une « attaque physique » dans le communiqué d’Apple est un signal d’alarme. L’exploitation de cette faille nécessiterait en effet un accès physique à l’iPhone visé – imaginez un espion de la cybersécurité devant manipuler directement votre appareil. De quoi relativiser le danger pour l’utilisateur moyen, mais susciter une vive inquiétude pour certaines cibles potentielles : journalistes, activistes, dirigeants d’entreprise…

Mode sécurité USB : le coffre-fort numérique à l’épreuve

Décryptons ce « mode de sécurité USB ». Introduit avec iOS 11.4.1, il fonctionne comme un gardien vigilant de vos données. Son principe ? Verrouiller l’accès USB après une heure de verrouillage de l’iPhone. Concrètement, si un individu mal intentionné s’empare de votre iPhone verrouillé, il lui sera a priori impossible de siphonner vos données en le connectant à un ordinateur ou à un outil d’extraction de données. Ce dispositif visait notamment à contrer l’efficacité de solutions forensiques comme Cellebrite ou Graykey, utilisées par les forces de l’ordre pour accéder aux appareils verrouillés. Un rempart solide, que la faille corrigée par iOS 18.3.1 venait subtilement fragiliser.

Citizen Lab et Google TAG : les sentinelles de la cybersécurité iPhone

Qui a donné l’alerte à Apple ? Fidèle à sa culture du secret, la firme reste évasive sur l’origine de la découverte, évoquant simplement un « rapport ». En coulisses, les experts en cybersécurité ont rapidement identifié les héros discrets de cette affaire : Bill Marczak, chercheur au Citizen Lab de l’Université de Toronto, et les équipes du Google Threat Analysis Group (TAG). Deux institutions de référence dans la traque des vulnérabilités numériques. L’histoire est d’autant plus savoureuse que Bill Marczak n’est pas un inconnu pour Apple. En 2016, c’est déjà lui qui avait mis en lumière la première faille zero-day d’iPhone permettant un jailbreak à distance, un exploit ensuite monnayé auprès de gouvernements peu scrupuleux. Même les systèmes les plus sophistiqués ont leurs angles morts, et la vigilance des chercheurs reste essentielle.

Votre iPhone est-il bien barricadé ? Le réflexe de sécurité

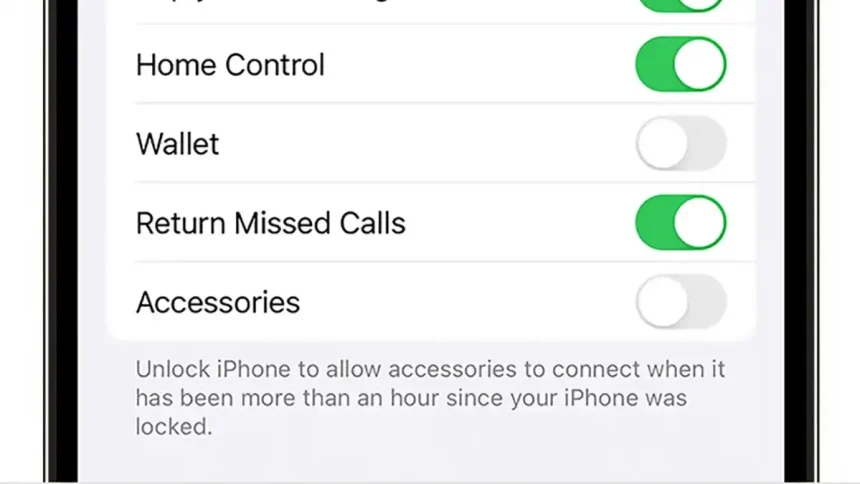

Faut-il céder à la psychose collective ? Absolument pas. Le risque de croiser la route d’une cyberattaque « extrêmement sophistiquée » reste marginal pour la majorité des utilisateurs d’iPhone. Néanmoins, l’application du principe de précaution s’impose : installez sans tarder la mise à jour iOS 18.3.1 (via Réglages > Général > Mise à jour logicielle). Et, par précaution, vérifiez l’activation du mode de sécurité USB en allant dans Réglages > Face ID (ou Touch ID) et code > Accessoires et assurez-vous que le bouton est désactivé (ce qui signifie que la sécurité est activée). Une double précaution pour dormir sur vos deux oreilles numériques.

Ce correctif iOS 18.3.1, aussi technique soit-il, sonne comme un rappel à l’ordre. En cybersécurité, la perfection n’est pas de ce monde. Même Apple, champion de la sécurité mobile, n’est pas à l’abri d’une faille. Dans cet écosystème numérique en perpétuelle évolution, la vigilance active – mises à jour régulières, vérification des paramètres de sécurité – demeure notre meilleure assurance. L’histoire de cette vulnérabilité USB nous prouve une fois de plus que la cybersécurité est un marathon, pas un sprint.